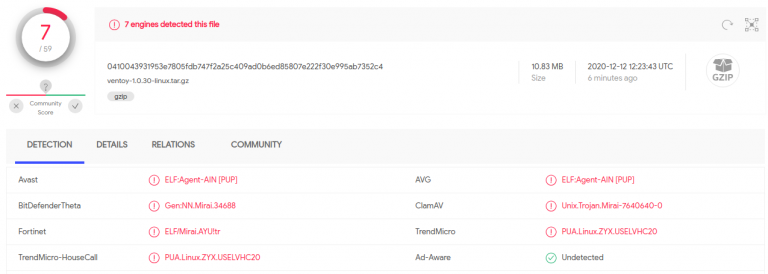

Was bisher geschah…Click! (…derzeit sind es 10/60.)

Vor einer Stunde hat longpanda ventoy 1.0.31 auf den Server gelegt (releases).

Kurz: ventoy-1.0.31-linux.tar.gz geht auf virustotal.com momentan mit 0/60 durch, während bei ventoy-1.0.31-windows.zip 1/66 ausgegeben wird.

Ich habe den Programmierer angeschrieben gehabt…und schon nach der 3. eMail (mit Verweis auf zu verlierende Reputation) hat er geantwortet gehabt, auch relativ detailiert (es sind wohl 3 namentlich aufgeführte Binaries, die er hinzugenommen hat, ich habe mir das jetzt nicht nochmal vorgenommen).

Allerdings hat sich mein Eindruck dort verstärkt, daß er nicht weiß, daß es Unterschiede zwischen virustotal.com und dem Check irgendeines Scanners auf einem lokalen System gibt. So wiederholt er die Whitelist-Story (Dateien seien möglicherweise in Whitelists aufgenommen worden, deren Inhalt habe sich aber geändert, sprich es sind andere Dateien, da sie aber denselben Namen haben, wäre es ja klar, daß es false positives gibt – so ein Unsinn, vor allem wenn es 3 zusätzliche Files sind, wie er geschrieben hat).

ventoy ist ein hervorragendes Tool, keine Frage, aber sowas hinterläßt einen Nachgeschmack und sollte unbedingt beobachtet werden.

·

Weitere Checks ↓ werde ich hier keine listen, vorausgesetzt, es gibt keine neuen Funde. D.h., selbstverständlich habe ich das weiter auf dem Schirm.

2021-04-10: Checks ventoy-1.0.40-linux.tar.gz (0/57), ventoy-1.0.40-windows.zip (0/62)

2021-03-28: Checks ventoy-1.0.39-linux.tar.gz (0/57), ventoy-1.0.39-windows.zip (0/61)

2021-03-16: Checks ventoy-1.0.38-linux.tar.gz (0/57), ventoy-1.0.38-windows.zip (0/63)

2021-03-06: Checks ventoy-1.0.37-linux.tar.gz (0/56), ventoy-1.0.37-windows.zip (0/65)

2021-02-27: Checks ventoy-1.0.36-linux.tar.gz (0/58), ventoy-1.0.36-windows.zip (0/63)

2021-02-08: Checks ventoy-1.0.35-linux.tar.gz (0/59), ventoy-1.0.35-windows.zip (1/65)

2021-02-03: Checks ventoy-1.0.34-linux.tar.gz (0/59), ventoy-1.0.34-windows.zip (1/63)

2021-01-21: Checks ventoy-1.0.33-linux.tar.gz (0/59), ventoy-1.0.33-windows.zip (1/63)

2021-01-06: Checks ventoy-1.0.32-linux.tar.gz (0/60), ventoy-1.0.32-windows.zip (1/64)

·

2021-11-12: Es geht weiter…Ventoy: Verdacht auf Malware #3.